첨부파일 클릭 시 공식 홈피와 비슷한 가짜 웹사이트 노출

계정정보, 공격자 서버로 전송돼 2차 공격에 악용

안랩 “기본 보안 수칙 준수만으로도 피해 예방 가능”

안랩은 11일 ‘급여 변동’, ‘이메일 수신 실패’ 등으로 위장한 피싱 메일에 대한 사용자 주의를 당부했다.

공개된 사례는 모두 사용자가 피싱 사이트에 계정 정보를 입력하도록 유도하는 방식이다. 공격자는 메일에 첨부파일 또는 링크(URL)를 자연스럽게 삽입하고, 실제 웹사이트와 유사한 가짜 홈페이지를 제작하는 등 고도화된 수법을 활용했다.

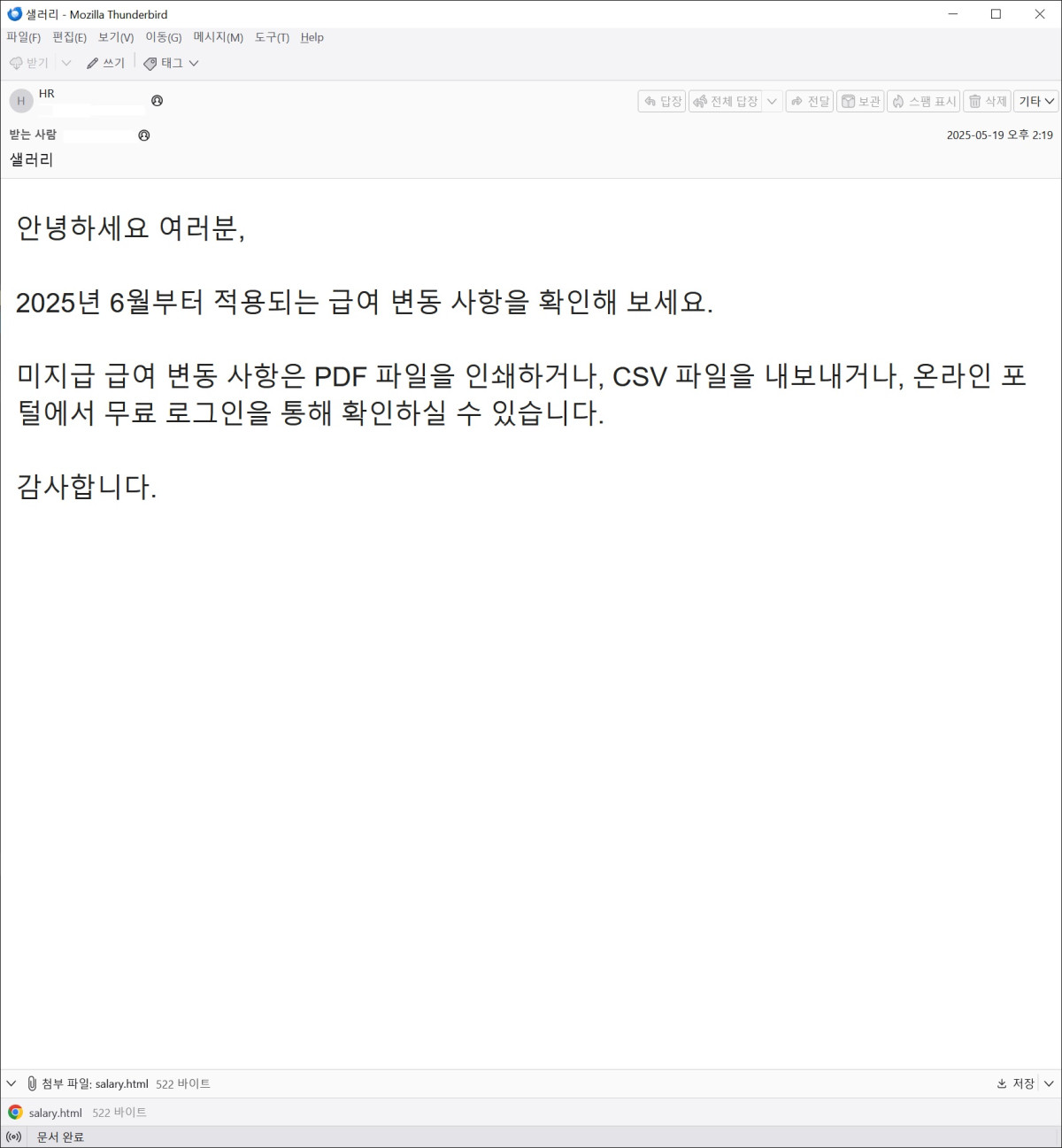

첫 번째 사례 속 공격자는 기업 인사 부서를 사칭해, "2025년 6월부터 적용되는 급여 변동 사항을 확인"하라는 피싱 메일을 유포했다. 메일 본문에는 ‘급여 변동 사항을 PDF 파일, 온라인 포털 등에서 확인할 수 있다’는 문구와 함께 .html 파일을 첨부해 사용자의 클릭을 유도했다.

사용자가 이를 클릭하면, 실제 기업의 공식 홈페이지와 유사하게 제작된 가짜 로그인 페이지로 연결된다. 이 페이지에는 사용자의 아이디가 자동으로 입력돼 있다. 안랩은 이러한 점을 토대로, 공격자가 사전에 계획된 표적 공격을 수행한 것으로 추정했다.

피싱 페이지에 입력된 비밀번호는 공격자의 C2(공격자가 원격으로 정보 탈취, 악성코드 유포 등 공격을 수행하기 위해 사용하는 서버) 서버로 전송된다. 이후 크리덴셜 스터핑(탈취된 사용자 계정 정보를 활용해 다른 서비스에 무작위로 로그인을 시도하는 공격 기법) 등 추가 공격에 악용될 수 있다.

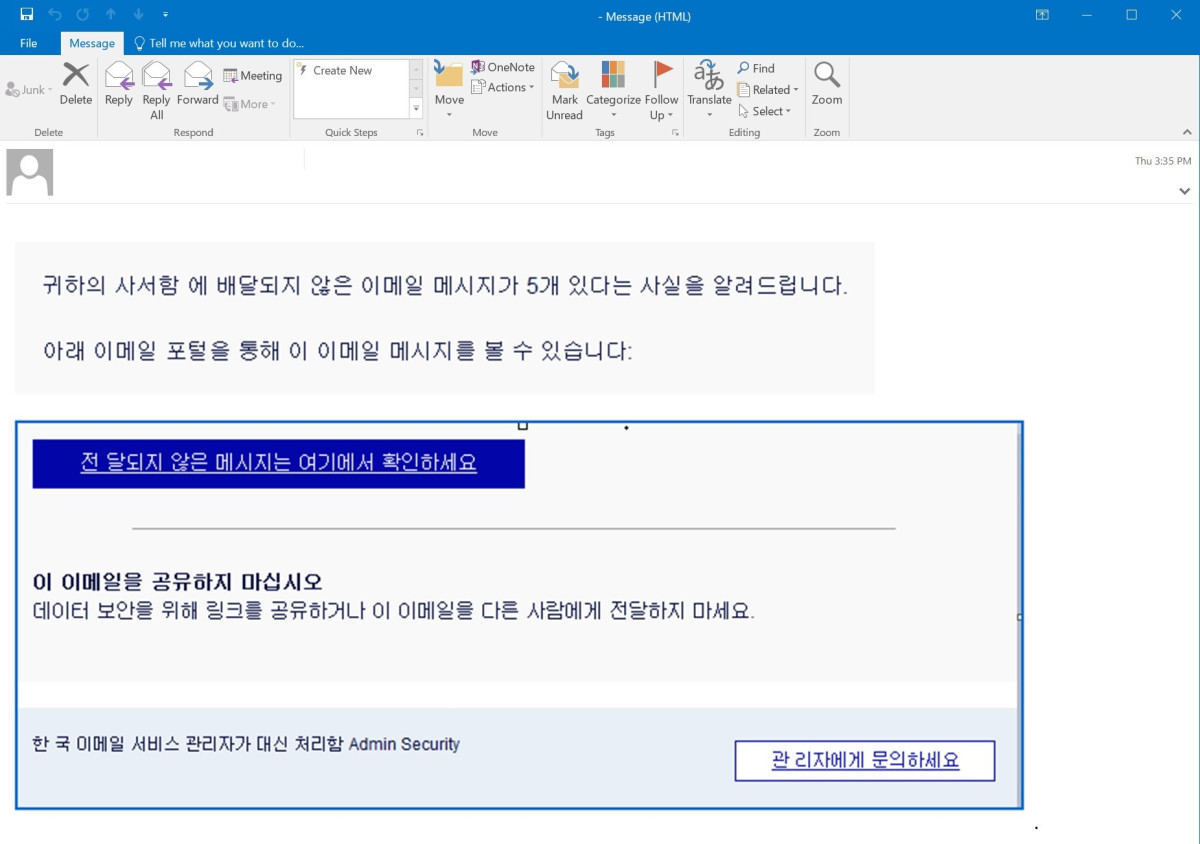

두 번째 사례는 ‘귀하의 사서함에 배달되지 않은 이메일 메시지 5개가 있다’는 내용의 피싱 메일이다. 공격자는 "전달되지 않은 메시지는 여기에서 확인하세요"라는 문구에 URL을 삽입해 클릭을 유도했다.

만약, 사용자가 메시지를 확인하기 위해 URL을 클릭할 경우 가짜 로그인 페이지로 연결된다. 계정 정보 입력 후에는 피싱 페이지가 사용자 이메일 계정의 정상 도메인 주소로 자동 전환된다. 이 때문에 사용자는 피싱 피해 사실을 인지하기 어렵다.

안랩은 피싱 피해 예방을 위해 △출처가 불분명한 메일의 첨부파일·URL 실행 금지 △URL 접속 시 공식 사이트 주소 확인 △PC 및 소프트웨어(SW) 보안 업데이트 적용 △백신 실시간 감시 기능 실행 △계정별 서로 다른 비밀번호 설정 등 보안 수칙 준수를 강조했다.

이번 사례를 분석한 안랩 시큐리티 인텔리전스 센터(ASEC) 분석팀 이익규 연구원은 “정교한 가짜 로그인 페이지를 사용한 계정 탈취 시도는 꾸준히 발생하고 있다”며 “대표적인 피싱 유형을 숙지하고 기본 보안 수칙을 준수하는 것만으로도 피해를 예방할 수 있다”고 했다.

![돈 가장 많이 쓴 식음료는 '스타벅스'…결제 횟수는 '메가커피'가 1위 [데이터클립]](https://img.etoday.co.kr/crop/140/88/2306726.jpg)

![트럼프가 꺼내든 '무역법 301조'란?…한국이 타깃된 이유 [인포그래픽]](https://img.etoday.co.kr/crop/140/88/2306677.jpg)

![집 짓기 편하라고 봐준 소음 탓에 혈세 ‘콸콸’ [공급 속도에 밀린 삶의 질②]](https://img.etoday.co.kr/crop/140/88/2306044.jpg)

![편의점이 '건강 맛집'으로 변신…식약처, 튼튼먹거리 매장 1호점 연다[현장]](https://img.etoday.co.kr/crop/85/60/2306774.jpg)

![돼지고기 가격 어떻게 정해지나…납품 담합 적발 [인포그래픽]](https://img.etoday.co.kr/crop/300/170/2306744.jpg)

![대미투자특별법 국회 '통과'…대화하는 구윤철-김정관 [포토]](https://img.etoday.co.kr/crop/300/190/2306710.jpg)