안랩이 2025년 10월부터 12월까지 에이전틱 AI 기반 보안 플랫폼 ‘안랩 AI 플러스(AhnLab AI PLUS)’로 다양한 피싱 문자를 탐지·분석한 결과를 담은 ‘2025년 4분기 피싱 문자 트렌드 보고서’를 발표했다.

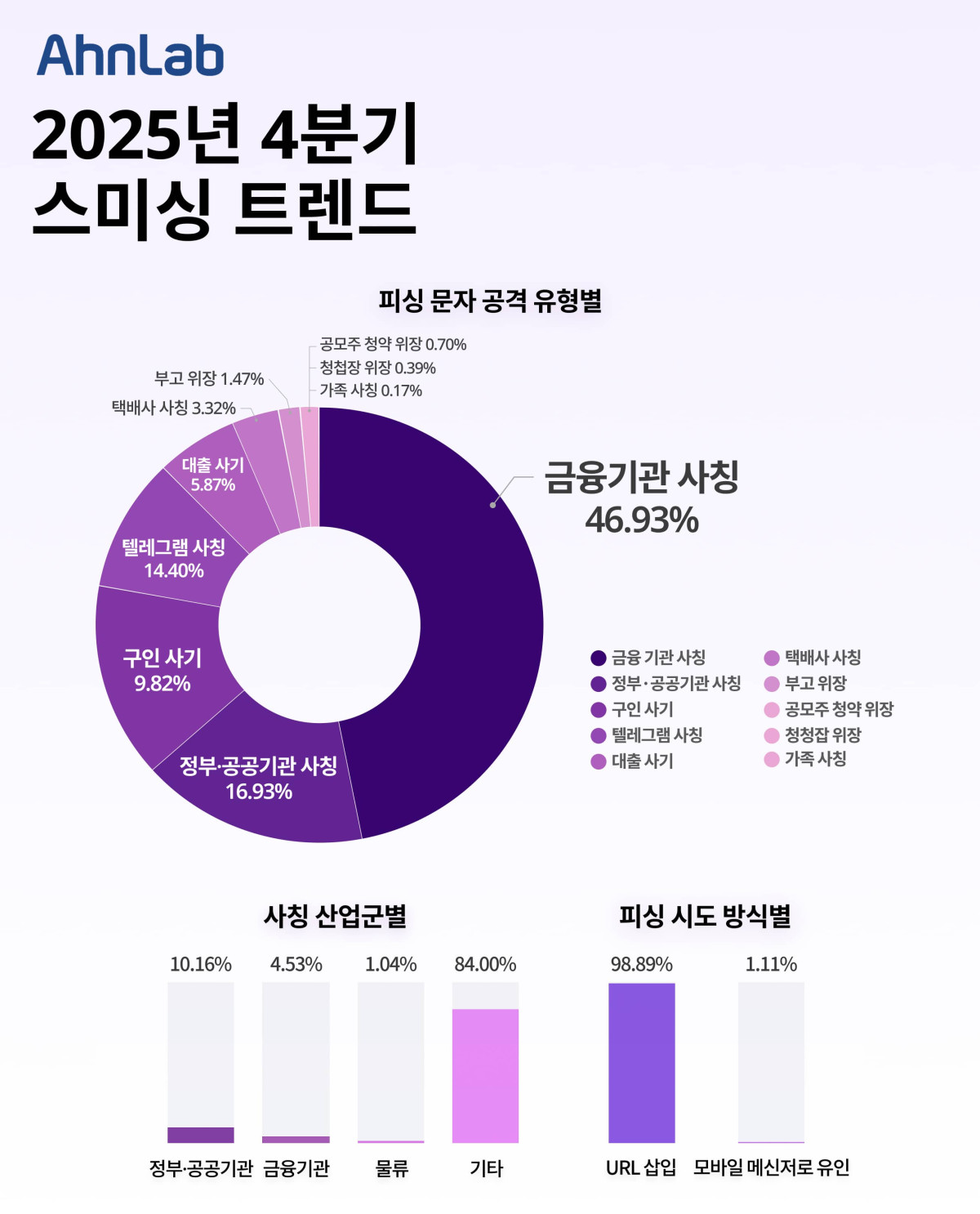

5일 안랩이 발표한 보고서에 따르면 지난해 4분기 가장 많이 발생한 피싱 문자 공격 유형은 ‘금융기관 사칭’으로 전체의 절반에 가까운 46.93%를 차지했다. 정부·공공기관 사칭(16.93%), 구인 사기(14.40%), 텔레그램 사칭(9.82%), 대출 사기(5.87%), 택배사 사칭(3.32%) 등이 뒤를 이었다.

특히 ‘금융기관 사칭’ 유형은 직전 분기 대비 343.6% 증가하며 가파른 확산세를 보였다. ‘카드 발급 완료 안내’, ‘거래 내역 알림’ 등을 내세워 직접 신청·결제하지 않은 내역일 경우 즉시 신고하라는 문구로 사용자의 불안 심리를 자극하는 사례가 대표적이다. 문자 본문에 피싱 사이트 URL이나 가짜 고객센터 전화번호를 삽입하고 신고 절차를 가장해 개인정보를 요구하는 수법이 꾸준히 나타났다.

피싱 문자 공격자가 사칭한 산업군 비중은 정부·공공기관(10.16%), 금융기관(4.53%), 물류(1.04%), 기타(84.24%) 순으로 나타났다. 일상생활과 밀접한 정부·공공기관을 사칭한 공격이 상대적으로 큰 비중을 차지했다.

반면 공격 유형에서 1위를 기록한 ‘금융기관 사칭’은 특정 금융사를 직접 언급하기보다 금융 관련 키워드만 활용한 사례가 많아 사칭 산업군별 통계에서는 2위에 머물렀다. 안랩은 ‘기타’ 산업군 사칭이 전체의 80% 이상이라는 것이 공격자들이 범용적인 ‘상황 위장형’ 공격으로 전략을 확장하고 있음을 시사한다고 설명했다.

지난해 4분기 피싱 시도 방식은 ‘URL 삽입’이 98.89%로 압도적인 비중을 차지했고 ‘모바일 메신저로 유인하는 수법’은 1.11%에 그쳤다. 이는 공격자들이 새로운 기술적 변화를 시도하기보다 높은 성공률이 검증된 URL 기반 공격을 지속적으로 고도화하고 있음을 보여준다.

안랩은 피싱 문자로 인한 피해를 예방하기 위해서는 ‘불분명한 송신자가 보낸 URL 클릭 금지’, ‘의심스러운 전화번호의 평판 확인’, ‘업무·일상에 불필요할 경우 국제 발신 문자 수신 차단’, ‘스마트폰 보안 제품(V3 모바일 시큐리티) 설치’ 등 기본적인 보안 수칙을 준수해야 한다고 당부했다.

안랩 관계자는 “피싱 문자 공격은 꾸준히 진화하고 있지만 금전·구직 등 관심도가 높은 이슈나 사용자의 일상과 밀접한 계절적 소재를 활용하기 때문에 작년과 유사한 패턴이 올해에도 이어질 수 있다”며 “설 연휴를 앞둔 만큼 가족과 지인에게 대표적인 피싱 수법을 미리 공유하며 경각심을 높인다면 피해를 충분히 예방할 수 있을 것”이라고 말했다.

![광물이 무기가 된 시대⋯각국 ‘탈중국’ 총력전 [공급망 생존게임]](https://img.etoday.co.kr/crop/140/88/2292022.jpg)

![[단독] 쿼드운용, 한국단자에 회계장부·의사록 열람 요구…내부거래 겨냥 주주서한](https://img.etoday.co.kr/crop/140/88/2291700.jpg)

![겨울방학 학부모 최대고민은 "삼시 세끼 밥 준비" [데이터클립]](https://img.etoday.co.kr/crop/140/88/2292119.jpg)

![[BioS]한미약품, 작년 매출 1.5조·영업익 2578억 "역대 최대"](https://img.etoday.co.kr/crop/85/60/1848382.jpg)

![겨울방학 학부모 최대고민은 "삼시 세끼 밥 준비" [데이터클립]](https://img.etoday.co.kr/crop/300/170/2292119.jpg)

![미국발 기술주 조정 여파, 코스피-코스닥 급락 [포토로그]](https://img.etoday.co.kr/crop/300/190/2292097.jpg)